| Da die Bundeswehr und das BSI bei der quantensicheren Verschlüsselung Pionierarbeit leisten, sollten sie die deutsche Privatwirtschaft bei der Umsetzung unterstützen. Ohne eine praxisnahe Zusammenarbeit werden die Verteidigungsindustrie und die DAX-Unternehmen den Übergang nicht rechtzeitig schaffen. |

| Die deutschen Bundesbehörden sollten den Privatsektor sensibilisieren. Chinas Angriffe gegen konventionelle Verschlüsselung werden immer fortschrittlicher. Sogenannte „Harvest-Now-Decrypt-Later“-Angriffe zielen darauf ab, Daten abzugreifen, um sie später zu entschlüsseln. Es ist höchste Zeit, sich um Quantensicherheit zu kümmern. |

| Die von der Bundeswehr und anderen deutschen Bundesbehörden verwendete Messaging-Software ist noch nicht quantensicher. Diese Anwendungen sollten umgehend auf hybride Verschlüsselungsansätze umgestellt werden. |

| Standardisierung hat den Übergang zur Quantenkryptographie signifikant beschleunigt. Daher sollten die deutsche Regierung und Unternehmen ihre Arbeit auf diesem Gebiet intensivieren, insbesondere in den Bereichen Cloud, Messaging, E-Mail und Fernzugriffssoftware. |

Am 1. Oktober 2024 hat Bundeskanzler Olaf Scholz die Ambitionen Deutschlands in Bezug auf Quantentechnologien dargelegt. „Unser Ziel ist klar: Wir wollen bei den Quantentechnologien weltweit führend sein“, hieß es in seiner Rede. Während Quantentechnologie die Bereiche Quantencomputer, -kommunikation, -sensorik und -verschlüsselung umfassen, konzentriert sich dieser DGAP Policy Brief nur auf einen Bereich – die Post-Quanten-Kryptographie bzw. Post-Quanten-Verschlüsselung. Mit Ausnahme eines Beispiels befasst er sich nicht mit der Quantenkommunikation, auch wenn diese eine weitere Möglichkeit zur Sicherung von Netzwerken darstellt.

In Übereinstimmung mit Scholz’ Aussage ist der öffentliche Sektor in Deutschland führend bei der Implementierung von Post-Quanten-Kryptographie in seinen Netzen. Die Bundeswehr zum Beispiel hat bahnbrechende Arbeit geleistet und Post-Quanten-

Algorithmen zur Sicherung ihres 13.000 Kilometer langen Glasfasernetzes in ganz Deutschland eingesetzt. Auch das Bundesamt für Sicherheit in der Informationstechnik (BSI) ist führend bei der Mitentwicklung von Standards für quantensichere Verschlüsselung. Dies ist jedoch nicht genug.

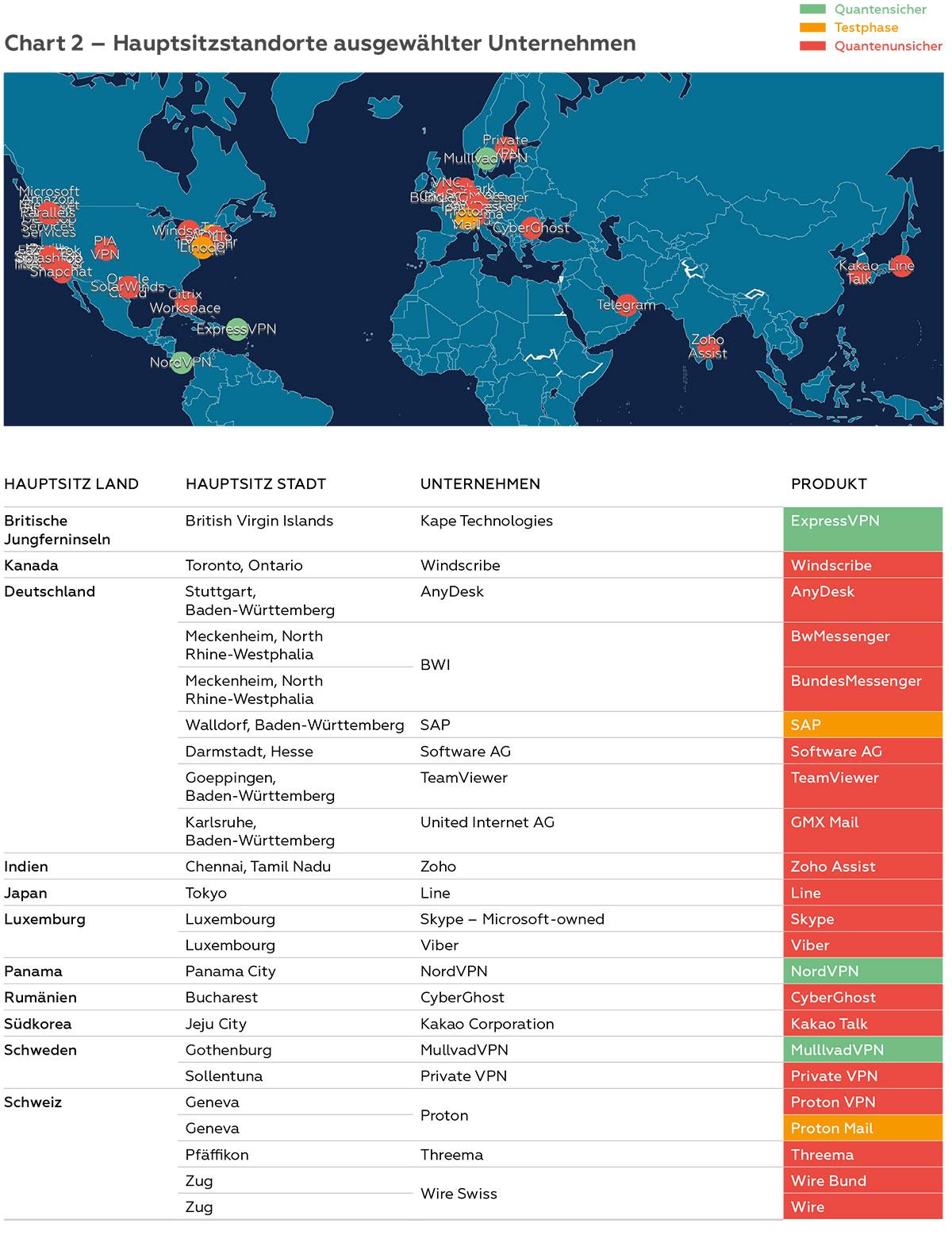

Wenn Deutschland tatsächlich bei der Post-Quanten-Kryptographie führen will, müssen private Unternehmen ihre Anstrengungen verstärken. Derzeit verlieren sie international an Boden. Wie dieser Policy Brief zeigt, hinken die großen deutschen Technologieunternehmen bei der Post-Quanten-Kryptographie hinterher. Software AG, United Internet AG, BWI, TeamViewer und AnyDesk haben keine diesbezüglichen Pläne bekanntgegeben. Lediglich SAP hat begonnen, mit Post-Quanten-Kryptographie zu experimentieren, ist aber noch nicht über die Testphase hinausgekommen. Wie eine Studie von BSI und KPMG aus dem Jahr 2023 zeigt, stehen nicht primär in der IT-Branche tätige deutsche Unternehmen noch schlechter da.

Es gibt wahrscheinlich noch keinen leistungsfähigen Quantencomputer, der herkömmliche Verschlüsselungsstandards brechen könnte; die Bedrohung scheint also in weiter Ferne zu liegen. Allerdings sammeln Länder bereits jetzt Daten, um sie später – voraussichtlich in den 2030er Jahren – mit entsprechend starken Quantencomputern zu entschlüsseln. Angesichts der aktuellen technologischen Fortschritte in den USA, China und mehreren europäischen Ländern könnte ein Quantencomputer sogar noch deutlich früher dieses Ziel erreichen. Die chinesische Forschung zeigt sich besonders gut darin, konventionelle Verschlüsselung zu entziffern. Folglich bleibt weniger Zeit für die Einführung der Post-Quanten-Kryptographie, als die Verantwortlichen in der Wirtschaft vielleicht denken.

Während einige Unternehmen noch zögern, haben andere konkrete Pläne zum Erreichen von Quantenresilienz entwickelt. Im Folgenden analysieren wir zunächst die aktuelle Phase des Übergangs zur Quantenkryptographie. Anschließend geben wir praktische Empfehlungen, wie Deutschland diesen Übergang nicht nur bewältigen, sondern auch den von seiner Regierung formulierten Führungsanspruch erfüllen kann.

Zusammenfassung der Ergebnisse

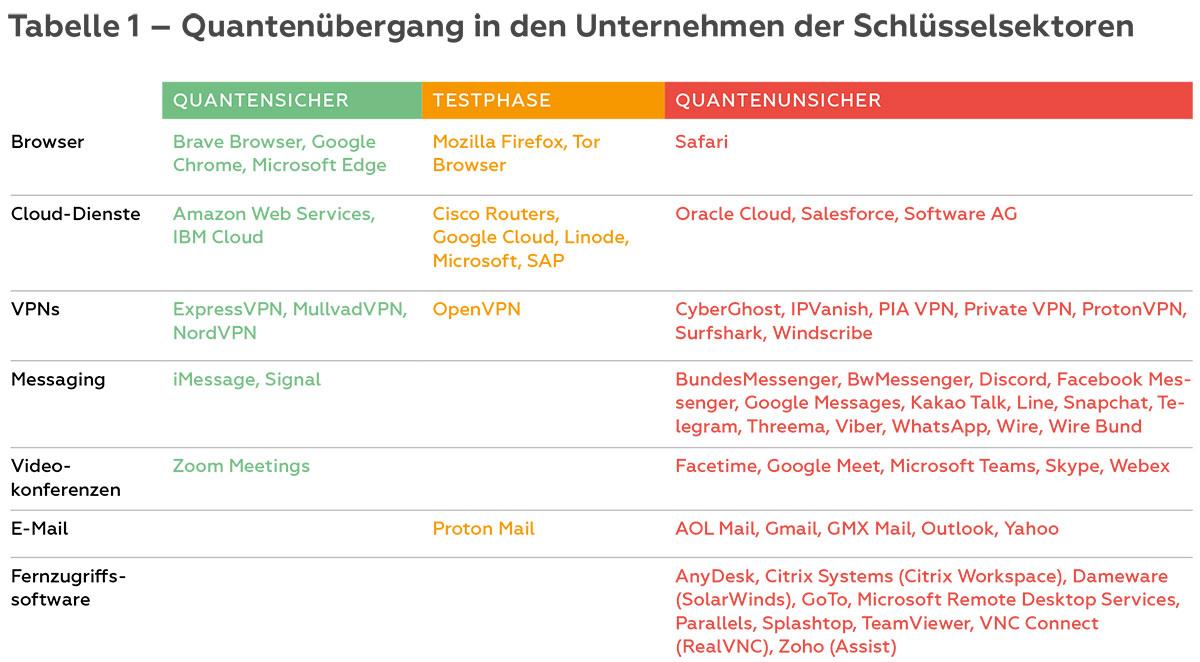

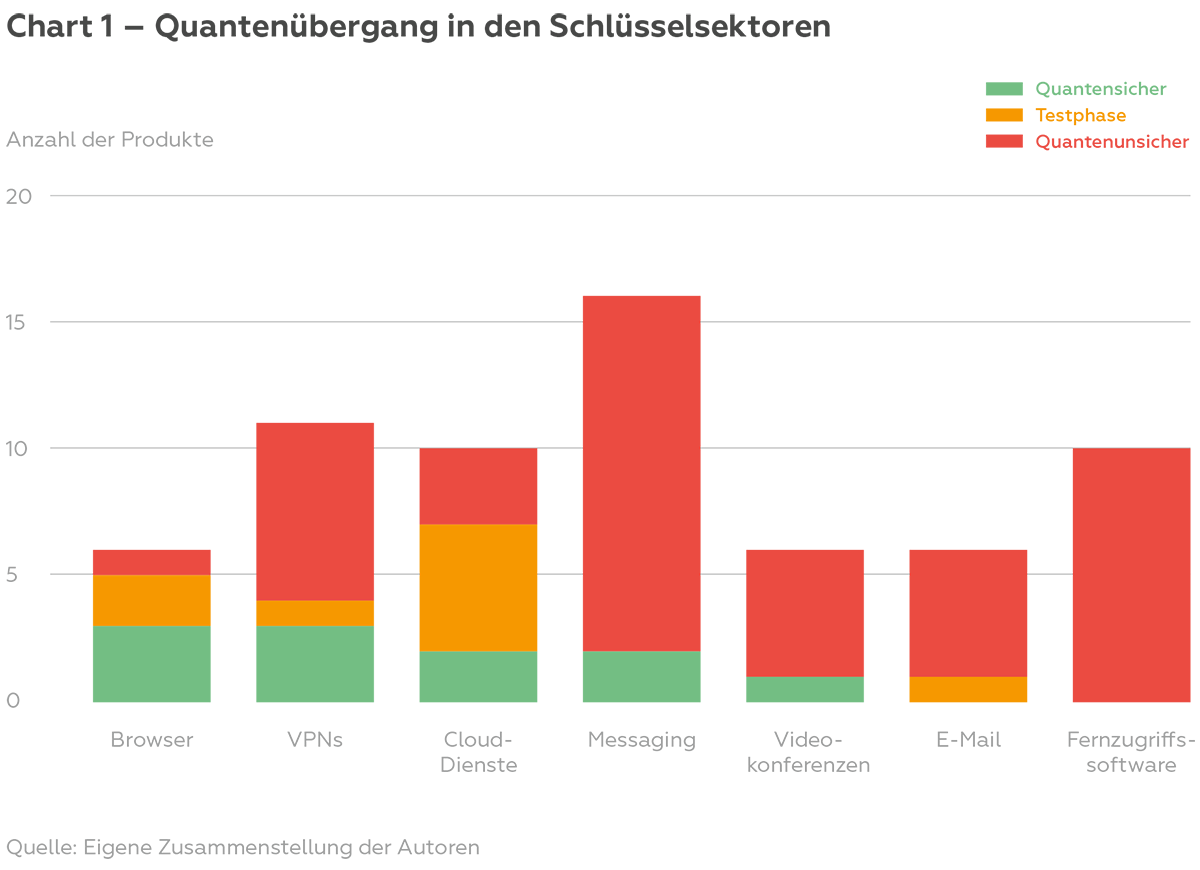

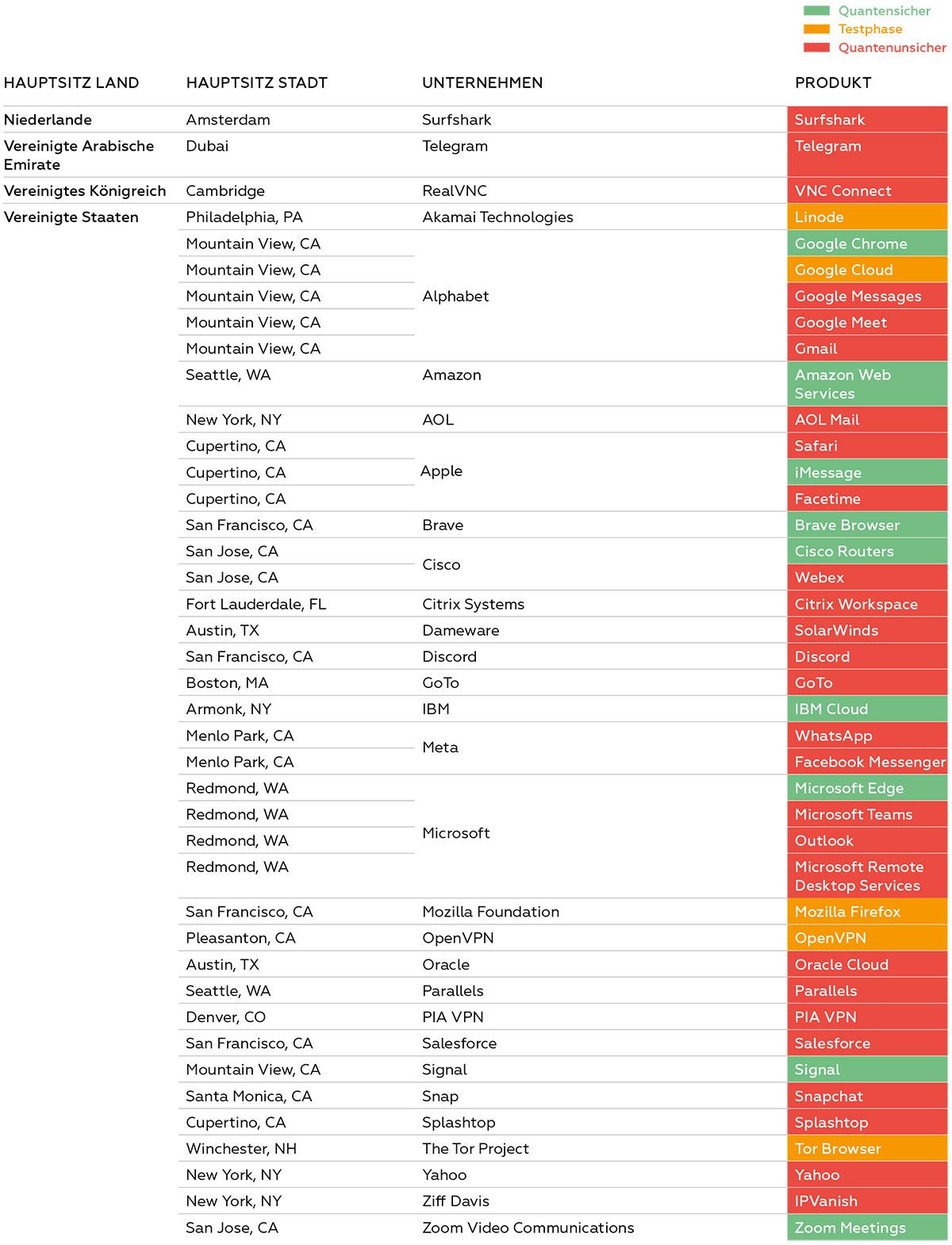

Wie in Tabelle 1 zusammengefasst, liefert der vorliegende Policy Brief einen Überblick über die Fortschritte in der Quantensicherheit von Unternehmen, die in Deutschland und/oder international in sieben Schlüsselsektoren einen beträchtlichen Marktanteil halten. Wir haben den aktuellen Stand in drei Hauptkategorien eingeteilt:

- Quantensicher: umfasst Produkte, die Post-Quanten-Algorithmen implementieren und/oder bestehende Protokolle mit Post-Quanten-Kryptographie aktualisiert haben. Diese Kategorisierung bedeutet keine vollständige Quantensicherheit; vielmehr umfasst sie Lösungen, die diesem Ziel vergleichsweise am nächsten kommen.

- Testphase: bezieht sich auf Produkte, die den Einsatz von Post-Quanten-Kryptographie-Algorithmen in ihren Diensten bereits erproben oder ankündigen, dass eine Einführung bevorsteht.

- Quantenunsicher: kennzeichnet Produkte, bei denen keine Arbeit an einer Implementierung von Post-Quanten-Kryptographie öffentlich bekannt ist.

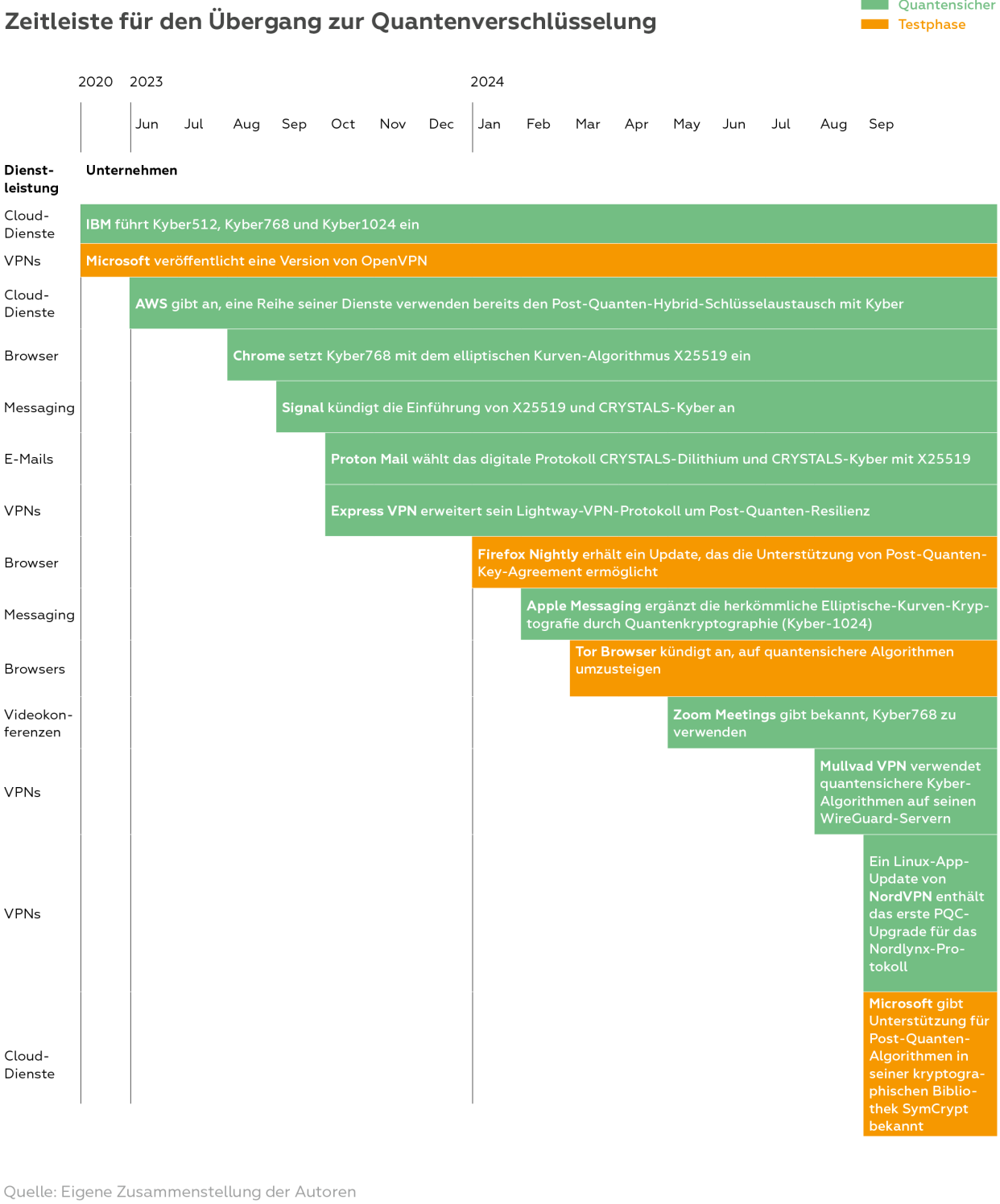

Wie Tabelle 1 zeigt, wird Post-Quanten-Kryptographie vor allem in Browsern eingesetzt. Chrome, Brave und Edge verfügen bereits über Optionen zur Aktivierung hybrider Verschlüsselung, die klassische kryptographische Algorithmen mit Post-Quanten-Kryptographie kombiniert. Firefox und Tor Browser befinden sich in der Testphase; nur Safari hat noch keine entsprechenden Schritte bekanntgegeben.

Ähnlich sieht es bei den Anbietern virtueller privater Netzwerke (VPNs) aus. ExpressVPN, MullvadVPN und NordVPN bieten Schutz vor Quanten-Computern; OpenVPN entwickelt momentan ebenfalls eine Lösung.

Cloud-Dienste sind etwa genauso weit. IBM Cloud und Amazon Web Services (AWS) vermarkten bereits fertige Lösungen; andere Anbieter wie SAP, Microsoft und Cisco arbeiten daran, Post-Quanten-Kryptographie in ihren Systemen einzusetzen.

Bei den Messaging-Diensten stehen zwei Produkte zur Auswahl: Signal und iMessage. Beunruhigenderweise scheinen keine anderen Messaging-Dienste Post-Quanten-Kryptographie auch nur auszutesten, von vollumfänglicher Verwendung ganz zu schweigen.

Bei Videokonferenzen gibt es nur einen quantensicheren Anbieter: Zoom. Microsoft Teams, Webex und andere große Anbieter haben es versäumt, Post-Quanten-Kryptographie einzusetzen.

Noch schlimmer ist die Lage in Sachen E-Mail und Fernzugriffssoftware. Kein einziger E-Mail-Anbieter hat bisher quantensichere Lösungen. Proton befindet sich als einziger Anbieter in der Testphase – zumindest wurde in einem Blogpost über Quantensicherheit gesprochen – eine einsatzbereite Lösung gibt es aber noch nicht. Am schlechtesten schneidet der Bereich Fernzugriffssoftware ab. Kein Unternehmen hat bisher auch nur angekündigt, Post-Quanten-Kryptographie zur Absicherung seiner Produkte auszutesten.

Quantenbereitschaft nach Sektor

Messaging

Quantensicher: Unter den untersuchten Messaging-Apps setzen nur zwei bereits Post-Quanten-Algorithmen ein: Signal und iMessage. Signal verwendet dazu sowohl traditionelle Kryptographie – das auf der elliptischen Kurve X25519 basierende Protokoll – als auch den Post-Quanten-Algorithmus CRYSTALS-Kyber. Damit fügt Signal seiner bestehenden, für herkömmliche Computer schwer zu lösenden Verschlüsselungsschicht eine weitere hinzu, die gegen Quantencomputer effektiv ist. Dies kündigte Signal am 19. September 2023 an.

Am 21. Februar 2024 zog Apple nach und verkündete, einen ähnlichen hybriden Ansatz zu verfolgen und die herkömmliche Elliptische-Kurven-Kryptographie durch Quanten-Kryptographie (Kyber1024) zu ergänzen. Dabei ging Apple noch weiter als Signal und führte Post-Quanten-Rekeying ein: Hat ein Angreifer eine Konversation an einem bestimmten Punkt kompromittiert, macht es ihm diese Technologie unmöglich, weitere Nachrichten zu entziffern. Kurzum bietet Post-Quanten-Rekeying eine weitere Sicherheitsstufe.

Quantenunsicher: Die Messenger, die wir untersucht haben, setzen keine Post-Quanten-Kryptographie ein. Dazu gehören BwMessenger, BundesMessenger, Wire Bund, Google Messages, WhatsApp, Facebook Messenger, Telegram, Viber, Line, Discord, Kakao Talk, Snapchat, Threema und Wire.

Testphase: In einem Beitrag vom 24. Oktober 2023 erklärte Proton, mehrere Post-Quanten-Technologien ausgewählt zu haben: das digitale Signatur-Protokoll CRYSTALS-Dilithium, das die Identität des Absenders überprüft, sowie den Post-Quanten-Algorithmus CRYSTALS-Kyber. Diese sollen in Kombination mit herkömmlicher Kryptographie (X25519) verwendet werden; noch ist das Unternehmen aber noch nicht soweit.

Quantenunsicher: Alle anderen von uns untersuchten E-Mail-Anbieter – Gmail, Outlook, Yahoo, AOL Mail und GMX Mail – sind nicht quantensicher und werden es wahrscheinlich in der nahen Zukunft bleiben.

Videokonferenzen

Quantensicher: Am 24. Mai 2024 kündigte Zoom an, dass von nun an Zoom Meetings durch Kyber768 geschützt werden können. Dabei bietet Kyber768 nur geringfügig weniger Sicherheit als das von Apple verwendete Kyber1024. Wie andere Unternehmen verwendet auch Zoom einen hybriden Ansatz, der zum Schutz seiner Dienste traditionelle Kryptographie und Post-Quanten-Kryptographie kombiniert. Allerdings ist Post-Quanten-Kryptographie bei Zoom Meetings optional; um diese zu aktivieren, muss erst die Ende-zu-Ende-Verschlüsselung manuell aktiviert werden.

Quantenunsicher: Außer Zoom gibt es keine Möglichkeit, quantensichere Videokonferenzen abzuhalten. Skype, Webex, Microsoft Teams, Google Meet und Facetime könnten durch einen Quantencomputer oder durch „Harvest-Now-Decrypt-Later“-Angriffe kompromittiert werden.

Fernzugriffssoftware

Quantenunsicher: Fernzugriffssoftware ist am wenigsten auf Angriffe durch Quantencomputer vorbereitet. Keiner der großen Anbieter – z. B. TeamViewer, GoTo, AnyDesk, Microsoft (Remote Desktop Services), Citrix Systems (Citrix Workspace), VNC Connect (RealVNC), Splashtop, Zoho Assist, Dameware (SolarWinds) oder Parallels – hat auch nur die Absicht erklärt, Post-Quanten-Kryptographie einzuführen.

Browser

Quantensicher: Seit August 2023 setzt Google Chrome nicht nur Elliptische-Kurven-Kryptografie (Algorithmus X25519) ein, sondern auch Kyber768, um im Netzwerkprotokoll TLS symmetrische Schlüssel zu erstellen. Damit sind die Daten bei der Übertragung geschützt; die Erstellung der symmetrischen Schlüssel selbst ist aber anfällig für Angriffe. Daher ist Chrome auf quantenresistente Sitzungsschlüssel umgestiegen. Wenn Browser wie Chrome eine Verbindung zu einer Website herstellen oder ein Kennwort übertragen, wird die Verbindung mit TLS geschützt.

Da Brave Browser und Microsoft Edge auf Chromium, der Open-Source-Version von Chrome, basieren, verfügen sie auch über die von Chrome verwendete TLS-1.3-Funktion „hybridisierte Kyber-Unterstützung“.

Testphase: Im Januar 2024 erhielt die Entwicklerversion von Firefox, „Firefox Nightly“, ein Update, das die Unterstützung von Post-Quanten-Key-Agreement ermöglicht. Es könnte bald in die Standardversion von Firefox übernommen werden.

Im März 2023 wurde angekündigt, dass der Tor-Browser zu quantensicheren Algorithmen übergehen würde. Der erste Schritt sollte 2023 erfolgen: Größere Informationseinheiten sollen in kleinere Teile zerlegt werden. Diese Methode würde es ermöglichen, in Zukunft quantensichere Verschlüsselung zu implementieren.

Quantenunsicher: Während iMessage von Apple ein Vorreiter der Post-Quanten-Kryptographie ist, hinkt das Unternehmen bei seinem Safari-Browser hinterher. Bis jetzt bleibt dieser angreifbar.

Cloud-Dienste

Quantensicher: 2020 war IBM Cloud unter den ersten Anwendern von quantenresistenten Algorithmen, die eine sichere Kommunikation zwischen Clients und Servern ermöglichen. Wie so oft wird hier ein hybrider Ansatz verwendet; für quantensicheren Schlüsselaustausch sorgen Kyber512, Kyber768 und Kyber1024.

Im Juni 2023 gab Amazon Web Services (AWS) an, dass eine Reihe seiner Dienste – darunter AWS Key Management Service, AWS Certificate Manager und AWS Secrets Manager – bereits einen Post-Quanten-Hybrid-Schlüsselaustausch (Kyber) einsetzen.

Testphase: SAP hat einige Proofs of Concept für die Durchführbarkeit der Einführung quantenresistenter Algorithmen entwickelt; noch wurden aber keine solchen Algorithmen eingesetzt. Im September 2024 verkündete Microsoft, es habe die Unterstützung für Post-Quanten-Algorithmen in seiner kryptografischen Bibliothek SymCrypt veröffentlicht.

Cisco hat ein Secure Key Integration Protocol (SKIP) entwickelt, mit dem Cisco-Geräte von Quantenschlüsselverteilungssystemen (QKD) bereitgestellte quantensichere Schlüssel verwenden können.

Linode von Akamai Technology hat Open-Source-Implementierungen von Post-Quanten-Algorithmen getestet, setzt sie aber bisher nicht großflächig ein.

Google Cloud verwendet anders als die meisten Unternehmen nicht Kyber, sondern den NTRU-HRSS-KEM-Algorithmus, da der Status von Kyber als geistiges Eigentum noch unklar ist. Der Algorithmus wird jedoch nur für die interne Kommunikation verwendet, nicht für die Google-Cloud-Kundschaft.

Quantenunsicher: Die deutsche Software AG sowie die US-amerikanischen Unternehmen Salesforce und Oracle Cloud haben nicht angekündigt, Post-Quanten-Kryptographie testen zu wollen, sind also weit davon entfernt, diese einzusetzen.

Virtuelle private Netzwerke (VPNs)

Quantensicher: Am 25. Oktober 2023 verkündete ExpressVPN, sein Lightway-VPN-Protokoll um eine quantensichere Lösung erweitert zu haben. Es verwendet nun P256_KYBER_LEVEL1 für UDP und P521_KYBER_LEVEL5 für TCP. Sowohl UDP als auch TCP sind Datenübertragungsprotokolle – Regeln, die festlegen, wie Daten zwischen Geräten übertragen werden.

MullvadVPN gab im August 2024 bekannt, auf seinen WireGuard-Servern quantensichere Classic-McEliece- und Kyber-Algorithmen zu verwenden.

Ende September 2024 brachte NordVPN im Rahmen eines Linux-App-Updates das erste Post-Quanten-Kryptographie-Upgrade für das Nordlynx-Protokoll auf den Markt. Das Unternehmen plant, diese Funktionalität auf alle seine Anwendungen auszuweiten.

Testphase: Um 2020 veröffentlichte Microsoft eine Version von OpenVPN, die Post-Quanten-Kryptographie in die VPN-Software integriert: Post-Quantum Crypto VPN.

Quantenunsicher: Während einige wenige Unternehmen Post-Quanten-Kryptographie in ihren Netzen einsetzen, sind die meisten in diesem Bereich untätig geblieben. Dazu gehören: Surfshark, PIA VPN, Private VPN, CyberGhost, Windscribe, IPVanish und ProtonVPN.

Umfang der UntersuchungUnsere Untersuchung basiert auf einer umfassenden Prüfung öffentlich zugänglicher Informationen, einschließlich offizieller Dokumente, Pressemitteilungen und öffentlicher Erklärungen ausgewählter Unternehmen. Sie stützt sich ausschließlich auf Open-Source-Daten; eventuelle unveröffentlichte Implementierungen der Post-Quanten-Kryptographie wurden bei den Ergebnissen also nicht berücksichtigt. Trotz der möglichst umfassenden Recherche können wir nicht ausschließen, dass Aktualisierungen übersehen oder erst nach Oktober 2024 veröffentlicht wurden, als wir unsere Datenzusammenstellung abgeschlossen hatten. Wir haben die wichtigsten Unternehmen aus den Schlüsselindustrien der Informations- und Kommunikationstechnologie einbezogen und dabei auch auf geografische Vielfalt geachtet. Chinesische Plattformanbieter – ob vor oder nach der Quantenwende – haben wir jedoch nicht einbezogen, da davon auszugehen ist, dass diese Plattformen auf jeden Fall durch staatliche Anforderungen zur Datensammlung unsicher sind. Jede Form der Verschlüsselung wird von China geschwächt und unterwandert. Es ist möglich, dass wir weitere wichtige Plattformen übersehen haben; sollte dies der Fall sein, geschah dies unbeabsichtigt. |

Policy-Empfehlungen für Deutschland

Die obige Analyse legt dar, wo Deutschland derzeit beim Übergang zu einer quantenresistenten – also auf Post-Quanten-Kryptographie basierten – Infrastruktur steht. Während der staatliche Sektor in Deutschland einige Fortschritte zeigt, ist der private deutlich anfälliger. Auf der anderen Seite des Atlantiks sieht es anders aus: In den Vereinigten Staaten haben einige Unternehmen ihre Bemühungen um Quantensicherheit bemerkenswert beschleunigt. Doch auch dort hinken viele noch hinterher und bleiben anfällig für „Harvest-Now-Decrypt-Later“-Angriffe, bei denen Daten für die spätere Entschlüsselung gesammelt werden. Um international aufzuholen, sollten deutsche Akteure die folgenden Schritte unternehmen:

- Standardisierung intensivieren – Standardisierung scheint der wichtigste Faktor für den Übergang zur Quantenkryptographie zu sein. Die meisten solchen Übergänge erfolgten nach der Auswahl und Bekanntgabe von vier quantenresistenten Verschlüsselungsalgorithmen durch das US-amerikanische National Institute of Standards and Technology (NIST) im Juli 2022. Die Bemühungen des deutschen Bundesamts für Sicherheit in der Informationstechnik (BSI) und des E-Mail-Dienstleisters Proton, OpenPGP-Standards um ein asymmetrisches Post-Quanten-Kryptographiesystem zu erweitern, sind in diesem Zusammenhang zu begrüßen und zu unterstützen.

- Just do it – Signal und iMessage haben gezeigt, dass die Aktualisierung von Messaging-Protokollen möglich ist. Deutsche Produkte müssen ihrem Beispiel folgen und den Übergang vollziehen. Weder BWMessenger noch BundesMessenger sind derzeit quantensicher – und dafür gibt es einfach keinen guten Grund.

- Make it easy – Deutsche Unternehmen müssen quantensichere Dienste bei der Einführung möglichst nutzerfreundlich gestalten. Gegenbeispiele sind MullvadVPN sowie die Browser Chrome, Brave und Edge: Hier sind quantensichere Funktionen optional und müssen aktiv eingestellt werden. Darüber hinaus entsteht mitunter der falsche Eindruck, die Aktivierung dieser Funktionen würde die Sicherheit mindern anstatt umgekehrt. So warnt Chrome bei der Umschaltung auf Post-Quanten-Kryptografie: „Sie könnten ... Ihre Sicherheit oder Ihre Privatsphäre gefährden.“ Das motiviert nicht gerade zur Nutzung der Funktion. Im Fall von Zoom erfordert quantensichere Kommunikation die Aktivierung von Ende-zu-Ende-Verschlüsselung; man muss sich also für alles oder nichts entscheiden. Es wäre zielführender, Zoom-Anrufe standardmäßig Ende zu Ende inkl. Post-Quanten-Kryptographie zu verschlüsseln.

- Mehr Transparenz – Unternehmen müssen deutlich machen, wo sie beim Quantenphasenübergang stehen. SAP zum Beispiel meldet, Proofs of Concept entwickelt zu haben, stellt aber keinen Zeitplan für den Einsatz quantensicherer Lösungen bereit. Andere geben an, dass nur Teile ihrer Produkte quantensicher sind. Das Quanten-Update von NordVPN gilt nur für die Linux-App; das von MullvadVPN nur für die Desktop-App und nicht für iOS oder Android. Eine genauere Erklärung, warum diese Entscheidungen getroffen wurden, wäre hilfreich.

Maria Pericàs Riera und Valentin Weber danken Heike Hagemeier für ihr aufschlussreiches Feedback zu früheren Entwürfen dieses DGAP Policy Briefs. Sollte sich dennoch eine Ungenauigkeit eingeschlichen haben, liegt dies in der alleinigen Verantwortung des Autors und der Autorin.